PROCESOS DE PROTECCION: CONFIDENCIALIDAD Y RESTINCCIONES DE ACCESOS A DATOS E INFORMATICOS DESDE LAS APLICACIONES (INTRODUCCION)DESDE EL SISTEMA OPERATIVO, PROTECCIONES PARA DOCUMENTOS /ARCHIVOS, MEDIDAS DE SEGURIDAD FISICAS, IMPORTANCIA DE LAS TECNICAS DE PROTECCION, CONFIDENCIALIDADY RESTRICCIONES DE ACCESOS PREFESIONALES.

INTRODUCCION

Microsoft

Office es la suite ofimática más importante que

existe actualmente gracias a su gran cantidad de opciones, existe una gran

cantidad de trucos muy interesantes que permiten sacar todo el provecho de la

suite y, en esta ocasión, vamos a aprender cómo proteger, de la mejor forma

posible, cualquier archivo creado en esta colección de programas aunque lo más

interesante se encuentra en Word.

Cuando escribimos un fichero

en Word, necesitamos

proteger el documento y para eso existen o formas de protección. Por ejemplo, se puede proteger para que solo

se pueda leer o crear una contraseña para que, al abrirlo, solo los “elegidos”

puedan leerlo.

CONFIDENCIALIDAD

Y RESTRICCIONES DE ACCESOS A DATOS E INFORMÁTICOS DESDE LAS APLICACIONES DESDE

EL SISTEMA OPERATIVO.

¿cómo se realizan todos estos

procedimientos?

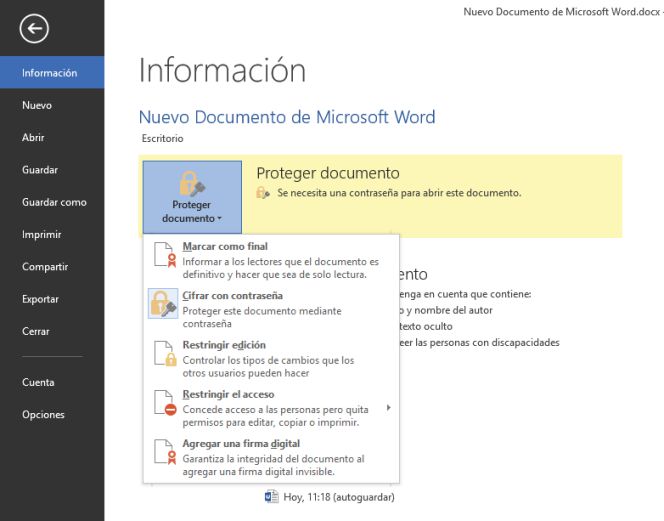

Como podéis ver en la imagen,

la pestaña abre una ventana con algunas opciones interesantes, aunque la más

importante en este caso es la primera titulada: Proteger documento. En ella

encontraremos hasta 5 alternativas

dependiendo de nuestras necesidades:

Marcar como final: El documento se convierte en un fichero de solo lectura, es decir,

que solo puede ser leído y no editado.

Cifrar con contraseña: Protege el documento

mediante una contraseña de nuestra elección para que cualquiera que intente

leerlo o editarlo, deba introducirla.

Restringir edición: Controla los tipos de cambio que los demás usuarios pueden

realizar sobre el documento: las zonas, qué estilos puede utilizarse y mucho

más, como:

Restringir el acceso: Concede cierto acceso a las personas, pero eliminar algunos

permisos para editar, copiar o imprimir.

Agregar una firma digital: Una de las opciones más importantes a la hora de aportar seguridad

ya que garantiza que el documento es íntegro y legítimo a través de una firma

digital.requieran.

PROTECCIONES PARA DOCUMENTOS /ARCHIVOS

tomando en cuenta

medidas de seguridad, el manejo de nuestros archivos también debe tener cierto

grado de seguridad. Veamos algunas medidas básicas para salvaguardar nuestra

información. En Word tenemos la posibilidad de usar los siguientes niveles de

Seguridad en nuestros archivos, veremos las más usuales:

1. Añadir contraseña

a nuestro documento. Con este método solo la persona que conoce la contraseña

puede acceder al documento. Una contraseña es una combinación de caracteres que

pueden contener tanto letras como números y que utiliza un sistema de

encriptación para convertir el texto introducido en una cadena de caracteres

indescifrables.

Para colocar una

contraseña al documento se hace lo siguiente:

a) Acceder por el

botón Office.

b) Comando Preparar.

C) Comando Cifrar

documento.

Aparecerá el

siguiente cuadro de diálogo desde el que introduciremos la contraseña. Al

escribir una contraseña aparece otro cuadro de diálogo para que volvamos a

repetirla contraseña.

2. Restricciones de

formato y de edición.

a) Restricciones de

formato. Con esta opción impedimos que modifiquen el formato del documento. Se

puede abrir, escribir y modificar el texto, pero no el formato. Para aplicar

esta protección debemos hacerlo siguiente:

– Acceder a la

pestaña Revisar.

– Desplegar el

comando Proteger documento.

– Seleccionar

Restringir formato y edición.

Aparecerá el panel de

abajo.

La primera opción

Restricciones de formato permite proteger el documento sobre modificaciones de

formato. Si elegimos la opción de Configuración aparece el siguiente cuadro de diálogo

en donde podemos seleccionar qué tipo de formateos restringimos.

Los estilos marcados

son los que están permitidos, quitando la selección no estarán permitidos en el

documento. Disponemos de tres botones.

– Todo. Marca todos

los estilos.

– Mínimo recomendado.

Deja Sin marcar algunos estilos.

– Ninguno. No

deja marcado ningún estilo.

Una vez seleccionadas

las restricciones, daremos Aceptar. El tercer paso es comenzar a aplicar, se

activa el botón sí, aplicar la protección. De inmediato nos solicita la

autorización mediante una contraseña. Para desactivar esta restricción en este

mismo panel debemos presionar sobre el botón suspender la protección que

aparecerá, se muestra un cuadro de diálogo en el que debemos introducirla

contraseña y presionar Aceptar.

b) Restricciones de

edición.

Aquí podemos

determinar qué tipo de edición permitimos sobre el documento. Se pueden

restringir cuatro tipos de edición al seleccionar la segunda opción admitir

solo este tipo de edición en el documento, se despliegan:

Explicaremos cada

opción:

– Marcas de revisión.

Permite que el usuario realice modificaciones sobre el documento, pero los

cambios realizados serán resaltados.

– Comentarios. Con

esta opción los usuarios únicamente pueden introducir comentarios sobre el

documento.

– Rellenando

formularios. Los usuarios solo podrán escribir en las áreas de los formularios.

Sin cambios. Esta opción es la más restrictiva, no permite realizar ningún

cambio, equivale a solo lectura.

Restricción de formato. Con esta

opción impedimos que modifiquen el formato del documento. Se puede abrir,

escribir y modificar el texto, pero no el formato.

Para aplicar esta protección debemos hacerlo siguiente:

– Acceder a la

pestaña Revisar.

– Desplegar el

comando Proteger documento.

– Seleccionar

Restringir formato y edición.

Aparecerá el panel de

abajo.

La primera opción

Restricciones de formato permite proteger el documento sobre modificaciones de

formato. Si elegimos la opción de Configuración aparece el siguiente cuadro de

diálogo en donde podemos seleccionar qué tipo de formateos restringimos.

Los estilos marcados

son los que están permitidos, quitando la selección no estarán permitidos en el

documento. Disponemos de tres botones.

– Todo. Marca todos

los estilos.

– Mínimo

recomendado. Deja Sin marcar algunos estilos.

– Ninguno. No

deja marcado ningún estilo.

Una vez seleccionadas

las restricciones, daremos Aceptar. El tercer paso es comenzar a aplicar, se

activa el botón sí, aplicar la protección. De inmediato nos solicita la

autorización mediante una contraseña. Para desactivar esta restricción en este mismo panel

debemos presionar sobre el botón suspender la protección que aparecerá, se

muestra un cuadro de diálogo en el que debemos introducirla contraseña y

presionar Aceptar.

MEDIDAS DE SEGURIDAD FISICAS EN INFORMATICA /DOCUMENTOS.

Principios de la seguridad física

La seguridad

física consiste en la aplicación de barreras físicas, y

procedimientos de control como medidas de prevención y contra medidas ante

amenazas a los recursos y la información confidencial, se refiere a los

controles y mecanismos de seguridad dentro y alrededor de la obligación física

de los sistemas informáticos así como los medios de acceso remoto al y desde el

mismo, implementados para proteger el hardware y medios de

almacenamiento de datos. Cada sistema es único, por lo tanto la

política de seguridad a implementar no sera única es por ello siempre se

recomendara pautas de aplicación general y no procedimientos específicos.

Objetivos

Este tipo de

seguridad está enfocado a cubrir las amenazas ocasionadas tanto por el

hombre como por la naturaleza del medio físico en que se encuentra

ubicado el sistema.

Las principales

amenazas que se prevén son:

- Desastres naturales, incendios accidentales y

cualquier variación producida por las condiciones ambientales.

- Amenazas ocasionadas por el hombre como robos

o sabotajes.

- Disturbios internos y externos deliberados.

Evaluar y controlar

permanentemente la seguridad física del sistema es la base para comenzar a integrar

la seguridad como función primordial del mismo. Tener controlado el ambiente y

acceso físico permite disminuir siniestros y tener los medios para luchar

contra accidentes.

IMPORTANCIA DE LAS TECNICAS DE PROTECCION, CONFIDENCIALIDADY

RESTRICCIONES DE ACCESOS PREFESIONALES.

Hoy en día la

seguridad informática se ha convertido en una de las principales preocupaciones

de las empresas.

Por otro lado el uso de las tecnologías de la información y comunicaciones

(TIC), es cada vez más extenso por lo que los activos a proteger y las

vulnerabilidades aumentan, por lo que disponer de profesionales en

seguridad TIC que puedan proteger los activos en la red se hace

imprescindible en todas la empresas por pequeñas o grandes que estas sean.

La

seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la

información almacenada en un sistema informático.

También se ocupa de

diseñar los procedimientos, métodos y técnicas, orientados a proveer

condiciones seguras y confiables, para el procesamiento de datos en sistemas

informáticos.

Para lograr sus

objetivos la seguridad informática se fundamenta en tres principios, que debe

cumplir todo sistema informático:

Confidencialidad: Se

refiere a la privacidad de la información almacenada y procesada en un

sistema informático, las herramientas de seguridad informática deben proteger

el sistema de intrusos y accesos por parte de personas o programas no

autorizados. Este principio es importante en aquellos sistemas en los que los

usuarios, computadoras y datos residen en lugares diferentes, pero están física

y lógicamente interconectados.

Integridad: Se

refiere a la validez y consistencia de los elementos de información almacenados

y procesador en un sistema informático. Basándose en este principio, las

herramientas de seguridad deben asegurar que los procesos de

actualización estén bien sincronizados y no se dupliquen, de forma que todos

los elementos del sistema manipulen adecuadamente los mismos datos.

Disponibilidad: Se

refiere a la continuidad de acceso a los elementos de información almacenados y

procesados en un sistema informático. Basándose en este principio, las

herramientas de seguridad informática deber reforzar la permanencia del sistema

informático, en condiciones de actividad adecuadas para que los usuarios

accedan a los datos con la frecuencia y dedicación que requieran.

Comentarios

Publicar un comentario